Mein Problem war, dass acme.sh keine Zertifikate mehr erneuern konnte, wenn die Domain per DNS authentifiziert wird, da die Zone "kaputt" schien. Als DNS-Server setze ich bind ein. Unspezifische Fehlermeldung:

root@web [~]# nsupdate -k $KEYFILE

> server 10.0.0.2

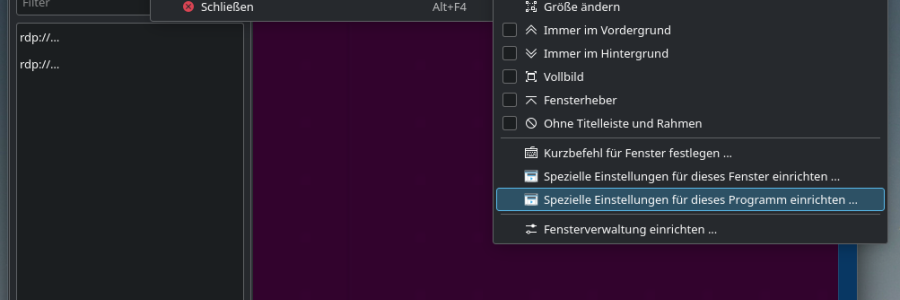

> update add foo.acme.pinknet.d...KRDC leitet per Default nicht alle Tastatureingaben an das entfernte System weiter. Das Problem lässt sich auch nicht damit beheben, dass man die Option "Tasten beanspruchen" aktiviert. Globale Kurzbefehle werden dennoch weiterhin lokal ausgeführt. Das Verhalten lässt sich beenden, indem für das Pro...

So geht ein minimaler HTTP-Request (GET) in Java 11:

import java.net.*;

import java.net.http.*;

import java.net.http.HttpResponse.*;

public class SimpleRequest {

public static void main(String[] args) {

var client = HttpClient.newHttpClient();

var request = HttpRequest.newBuil...Das Nagios-Plugin check_mailq unterstützt nicht von Haus aus die Abfrage von Mail-Queues aus verschiedenen Postfix-Instanzen, die beispielsweise mit postmulti erstellt wurden. Daher muss man sich mit der Wrapper-Funktionalität von postmulti behelfen:

# Normale Command-Definition

command[chec...In diesem Blogpost zeige ich, wie man mit gdb nutzen kann, um eine Variable in einem zu ändern.

minimales C-Programm

Der einfachste Fall ist folgendes C-Programm, welches in Sekundentakt einen Integer-Wert ausgibt:

$ cat > main.c <

#include

int main() {

i... Wer mit mutt die Fehlermeldung

No Authenticators availablebekommt, muss einfach die entsprechende SASL-Bibliothek dazu installieren:

# Alpine Linux

apk add cyrus-sasl-plain

# Debian

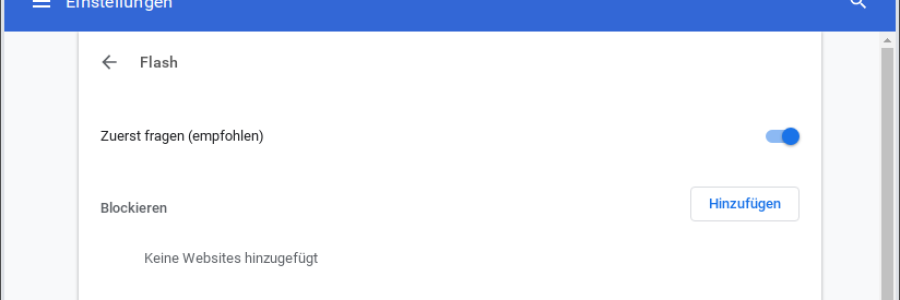

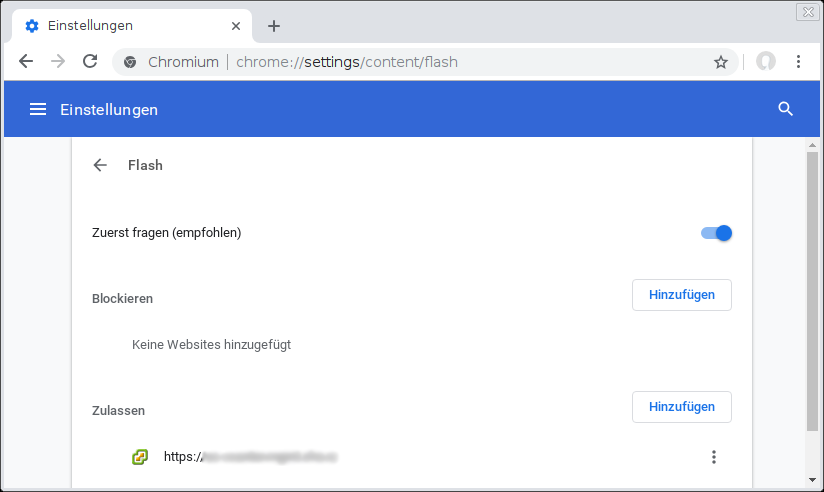

apt install libsasl2-2Seit der Version 69 fragt Chromium unter Linux standardmäßig nicht mehr nach der Ausführung von Flash auf Webseiten, somit lässt sich der Flash-Client von VMware scheinbar nicht mehr nutzen. Um das zu beheben, kann man die entsprechende URL in den Chrome-Einstellungen zu Flash hinzufügen:

Ansc...

Standardmäßig wird bei Alpine Linux das Tool ip von der Busybox bereitgestellt. Selbige verwendet aber eine leicht andere Syntax als es vom setup-Modul von ansible erwartet wird, von daher können keine aktuell konfigurierten IPs ausgelesen werden, was sehr ärgerlich ist, wenn man genau diese Inf...

Wenn man sich wundert, warum sich eine Applikation über fehlenden PEAR-Support beklagt, obwohl PEAR definitiv installiert ist, s...

Wer WordPress nutzt, wird sich schon Gedanken darüber gemacht haben, wie man die Sicherheit des Systems erhöhen kann. WordPress...